綠聯NAS再出新瓜,爆安全缺陷?快訊

B站UP主“某擺爛閑魚”發視頻稱,在試用綠聯NAS的UGOS PRO系統的時候,發現其控制面板中向用戶提供了 *.ugnas.cloud 和 *.ugnas.com 兩個泛域名的證書下載。

沒想到上個月剛因為新品BUG過多引來用戶和網友們口誅筆伐,然后火速致歉并下架的綠聯NAS(綠聯 NAS 翻車下架,那些帶貨博主呢?),在重新上架后,這么快又被爆出了安全缺陷的問題,要知道安全缺陷可能帶來的后果就不只是影響使用體驗那么簡單了,那么情況到底是怎么樣的呢?

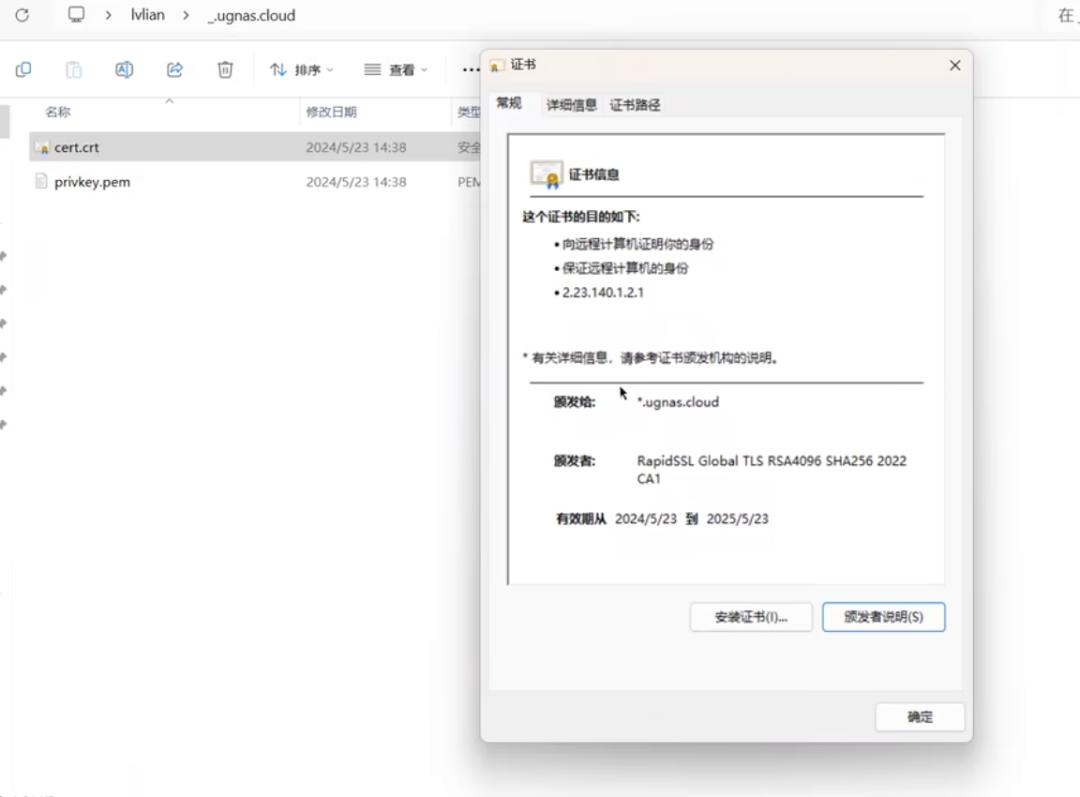

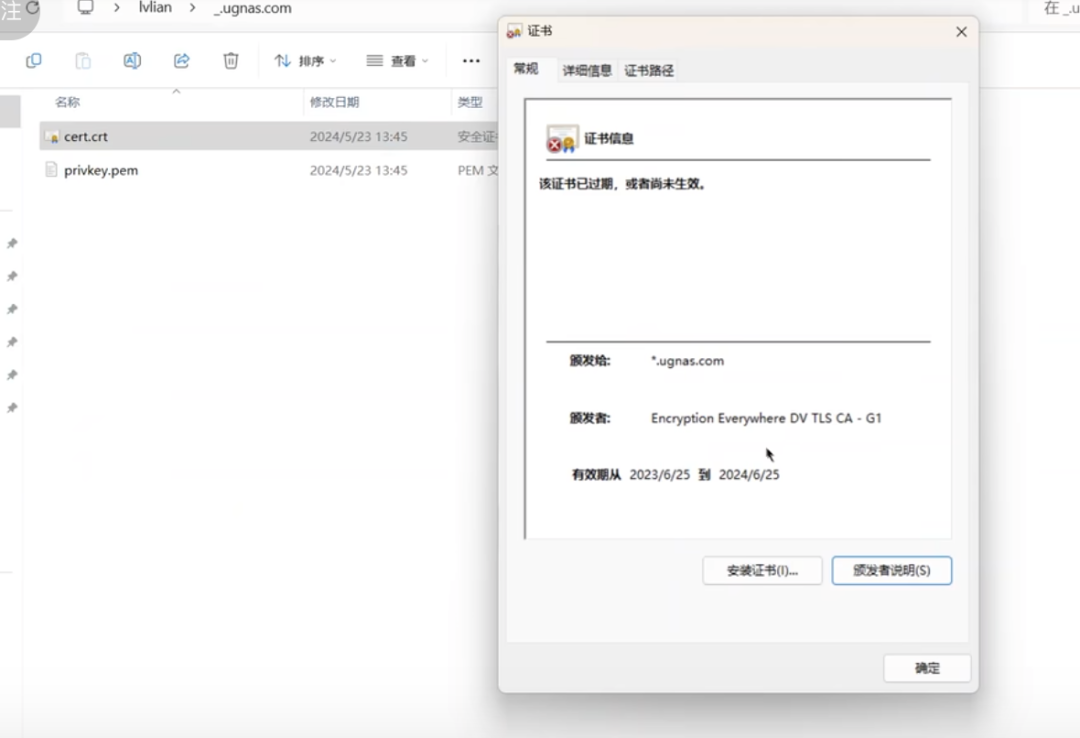

7月3日,B站UP主“某擺爛閑魚”發視頻稱,在試用綠聯NAS的UGOS PRO系統的時候,發現其控制面板中向用戶提供了 *.ugnas.cloud 和 *.ugnas.com 兩個泛域名的證書下載。

下載完解壓后發現可以看到crt證書,并且還附帶了pem私鑰。

要知道TLS證書和私鑰是用于確保數據傳輸安全的重要工具,它們通常應該被嚴格保密和安全存儲,確保只有授權的人員和系統才能訪問

如果證書和私鑰全部公開下載會帶來嚴重的安全問題,比如:

數據泄露:任何人都可以解密通過 TLS 加密傳輸的數據,導致敏感信息(如登錄憑據、個人數據、財務信息等)被竊取。

中間人攻擊(MITM):攻擊者可以偽裝成 NAS 服務器與用戶通信,攔截和篡改傳輸的數據,而用戶完全不會察覺。

身份偽造:攻擊者可以使用這些證書和私鑰冒充合法的 NAS 服務器,從事非法活動。

服務中斷:攻擊者可能會利用這些信息對 NAS 服務器進行攻擊,例如拒絕服務攻擊(DoS),導致服務中斷。

正常來講,NAS設備商應該提供安全的機制來管理TLS證書和私鑰,正確的做法比每個用戶單獨給一個獨一無二的二級域名證書,但不提供私鑰。又或者允許用戶上傳他們自己從可信的證書頒發機構(CA)獲取的證書。這樣既可以確保數據傳輸的安全性,又可以避免將敏感的私鑰暴露給用戶。

但綠聯這波操作著實有點看不懂,直接將自己通過證書頒發機構申請的泛域名證書和私鑰都提供給用戶,不僅給官方自己帶來安全風險,更導致使用綠聯 NAS 服務的用戶也全都暴露在風險中,這看起來像缺乏最基本的網絡安全常識。

不過目前經過查詢,相關證書目前已經被申請吊銷了,不管怎么說,這個證書暴露相關的安全缺陷至此已經不會再引發更大的問題了。

但除了問題本身,更值得關注的可能就是綠聯官方客服對這件事情的響應速度,根據曝光該事的b站up主表述,是在6月30日(周日)反饋的該問題,一直到7月3號經過再次催問后才得到回復,不過看起來客服似乎并不太了解和重視安全性問題,并沒有給出處理方案。

直到7月6日,也就是今天,客服才在UP主視頻下方,表示已定位到該問題屬于體驗帳號,正式用戶設備上沒有這個證書,也不會用到這個證書和私鑰,已經吊銷該體驗帳號的證書,對正式用戶不會有任何影響。

可以看到客服的響應時間確實是不夠及時,不最新回應表示是只在體驗帳號中會存在這個問題,正式系統中不存在該問題。

哎,要說上次的新品大量bug事件,我還能用草臺班子來形容,但這次我真害怕有點侮辱草了,而且這次人家搞不好就這樣實現了全網共享大網盤呀,真不敢說這能算草臺。

至于客服回應的“對正式用戶不會有任何影響”,我相信這次可能確實沒對正式用戶產生影響,下次呢?要知道重新上架后的新品,現在京東好評率只有53%了···

1.TMT觀察網遵循行業規范,任何轉載的稿件都會明確標注作者和來源;

2.TMT觀察網的原創文章,請轉載時務必注明文章作者和"來源:TMT觀察網",不尊重原創的行為TMT觀察網或將追究責任;

3.作者投稿可能會經TMT觀察網編輯修改或補充。