綠聯(lián)NAS出現(xiàn)重大安全問題 連基本安全常識都沒?快訊

此前綠聯(lián) NAS 新品因為太多 BUG 曾引起大量討論,不過產(chǎn)品固件問題好歹不至于讓用戶暴露在風(fēng)險中,但沒想到綠聯(lián) NAS 在安全領(lǐng)域也是草臺班子。

此前綠聯(lián) NAS 新品因為太多 BUG 曾引起大量討論,不過產(chǎn)品固件問題好歹不至于讓用戶暴露在風(fēng)險中,但沒想到綠聯(lián) NAS 在安全領(lǐng)域也是草臺班子。

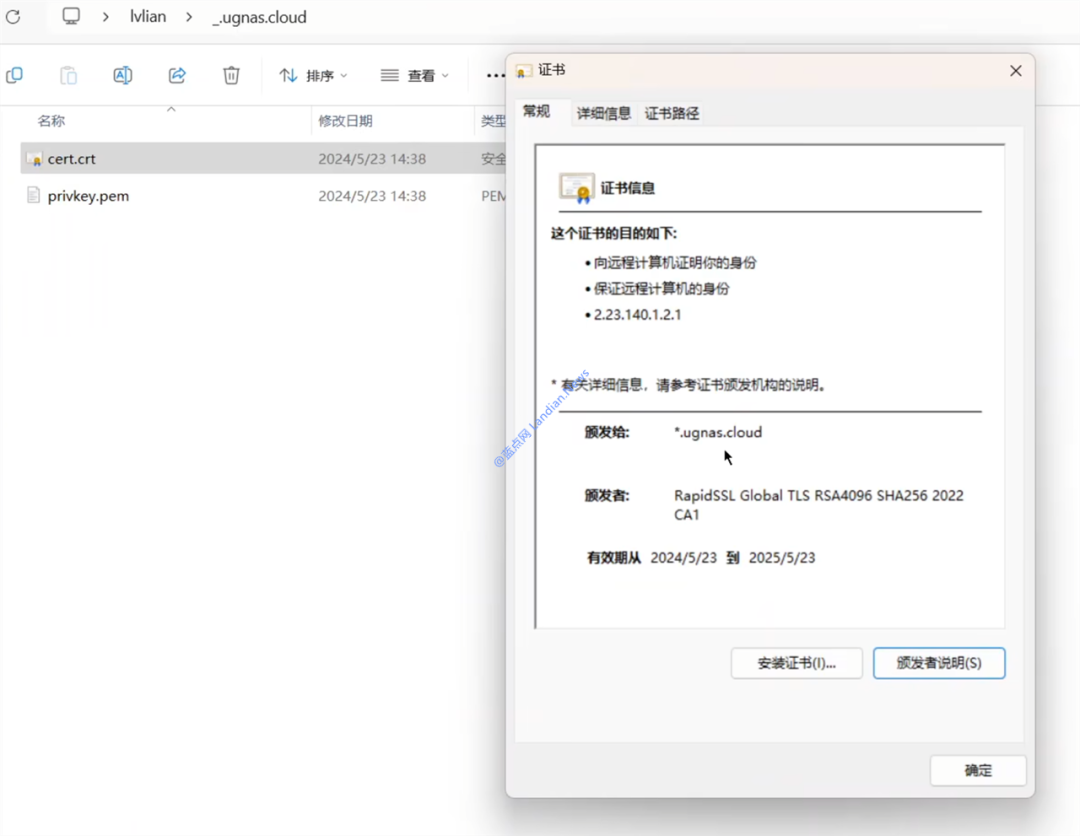

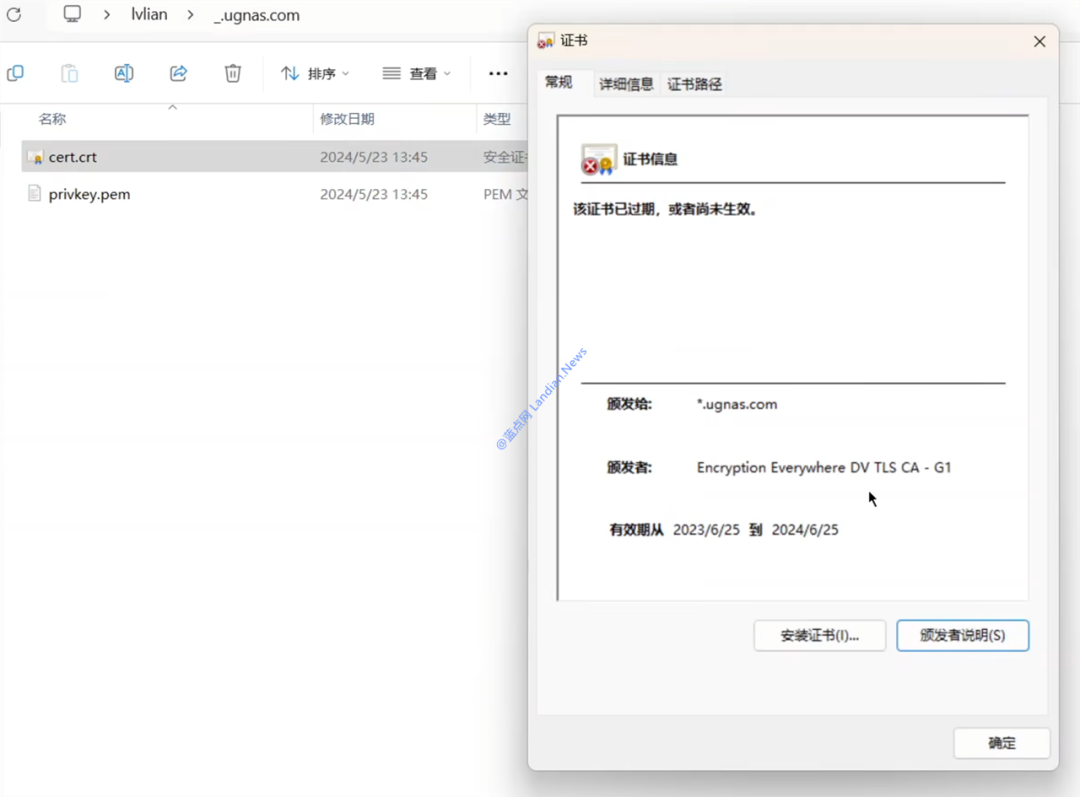

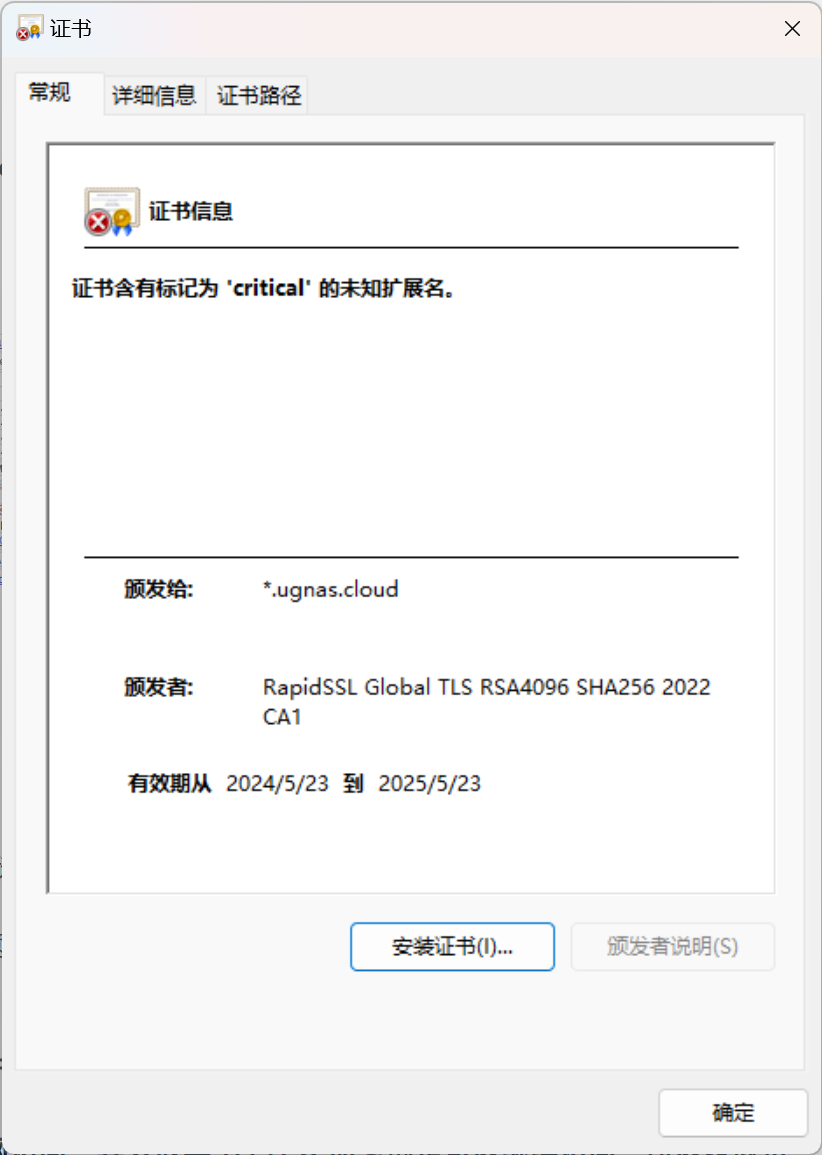

嗶哩嗶哩 UP 主 @某擺爛閑魚 發(fā)布視頻顯示,綠聯(lián) NAS 在其系統(tǒng)控制面板中向用戶提供 *.ugnas.cloud 和 *.ugnas.com 兩個域名的通配符證書。

下圖:可以在綠聯(lián) NAS 控制面板下載證書

下圖:可以看到證書有效并且還附帶 PEM 私鑰

下圖:這份證書也附帶私鑰,不過已經(jīng)自然過期,不知道暴露了多久

綠聯(lián)提供這些域名的通配符證書原本目的應(yīng)該是方便用戶自定義綠聯(lián) NAS 的公網(wǎng)訪問域名并提供 HTTPS 加密服務(wù),這種服務(wù)確實應(yīng)該提供,這樣可以讓用戶在公網(wǎng)中訪問 NAS 保存的文件。

然而不得不說綠聯(lián) NAS 產(chǎn)品團(tuán)隊中負(fù)責(zé)安全方面的工程師要么是沒有、要么是不合格的,因為他們竟然將 TLS 證書和私鑰全部提供給用戶公開下載。

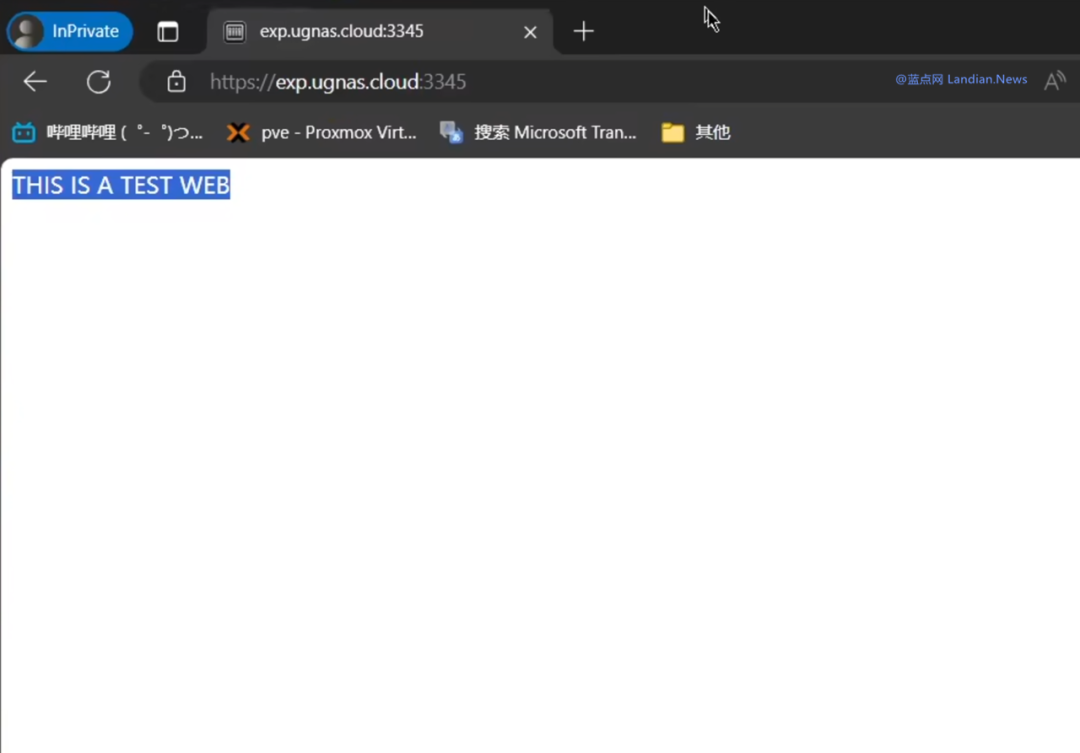

TLS 證書最重要的東西就是私鑰,實際上有了證書和私鑰后任何人都可以部署惡意服務(wù)器進(jìn)行劫持,例如黑客可以對綠聯(lián) NAS 用戶發(fā)起 MiTM 中間人攻擊用來竊取賬號和密碼等敏感數(shù)據(jù)。

下圖:把綠聯(lián) NAS 證書導(dǎo)入服務(wù)器進(jìn)行中間人劫持測試

下圖:可以看到指向 UP 主自己服務(wù)器的測試有效

綠聯(lián)的出發(fā)點可能是好的但完全沒有最基礎(chǔ)的安全意識,作為對比我們舉例群暉 NAS 和華碩路由器:

群暉:群暉 NAS 也同樣提供綁定域名和 HTTPS 加密功能,但群暉向用戶提供的是自簽名證書并且沒有私鑰,其次用戶可以申請 Let’s Encrypt 的免費證書亦或者上傳自己從其他 CA 證書頒發(fā)機(jī)構(gòu)申請的有效證書。

華碩:華碩路由器的 DDNS 相關(guān)功能也需要使用域名,華碩也通過自己的域名為用戶提供子域名,但華碩不會向用戶提供任何證書,用戶可以上傳自定義證書或者也申請 Let’s Encrypt 的免費證書。

以上兩家廠商的做法目前也是行業(yè)比較通行的做法,既可以讓用戶通過 HTTPS 訪問進(jìn)行安全加密,又不需要廠商自己提供可以廣泛兼容的證書 (自簽名證書不算)。

而綠聯(lián)的做法就屬于連最基本的網(wǎng)絡(luò)安全常識都沒有,將自己通過正規(guī) CA 機(jī)構(gòu)申請的證書和私鑰暴露給用戶,不僅給自己帶來安全風(fēng)險,同時還將廣大綠聯(lián) NAS 用戶也全部暴露在風(fēng)險中。

NAS 是網(wǎng)絡(luò)附加存儲的縮寫,或者大家都稱之為私有云,這種產(chǎn)品本來就存儲著用戶私密的數(shù)據(jù),綠聯(lián)的這種安全實踐給用戶帶來風(fēng)險,這已經(jīng)不是一個合格的 NAS 產(chǎn)品制造商。

起初 @某擺爛閑魚 是希望通過綠聯(lián) NAS 官方客服反饋該問題的 (反饋時間為本周一、即 7 月 1 日),結(jié)果客服對這個問題似乎完全不懂,客服不懂也沒關(guān)系,但至少也得把用戶提交的反饋轉(zhuǎn)發(fā)給產(chǎn)品或技術(shù)團(tuán)隊,顯然客服應(yīng)該也沒這么做,不然技術(shù)團(tuán)隊接到報告應(yīng)該立即申請吊銷證書才對。

下圖:7 月 1 日就提交了反饋但沒有獲得回應(yīng) 注:反饋安全問題綠聯(lián)應(yīng)當(dāng)向 UP 提供獎金

直到這名 UP 視頻發(fā)出兩天后,到 2024 年 7 月 5 日 05:32 (2024-07-05 05:32:46 UTC,國內(nèi)時間為當(dāng)日 13:32),相關(guān)證書才被綠聯(lián)申請吊銷,(更新說明:不一定是綠聯(lián)申請吊銷的,因為私鑰泄露其他用戶也可以聯(lián)系 CA 機(jī)構(gòu)提供私鑰申請吊銷,這屬于公共安全問題,CA 確認(rèn)私鑰泄露后是可以撤銷某些證書的)。

下面是 ugnas.cloud 使用的證書透明度日志:

因為這是個安全缺陷而非安全漏洞,所以吊銷證書后其實風(fēng)險點就已經(jīng)被封堵了,至少這個問題接下來不會再引發(fā)更大的安全問題。

因為這是個安全缺陷而非安全漏洞,所以吊銷證書后其實風(fēng)險點就已經(jīng)被封堵了,至少這個問題接下來不會再引發(fā)更大的安全問題。

然而綠聯(lián) NAS 產(chǎn)品固件的公網(wǎng)訪問就是這么設(shè)計的,證書吊銷后接下來用戶將無法正常通過公網(wǎng)訪問,要么放棄 HTTPS 加密倒是可以繼續(xù)訪問,所以綠聯(lián)接下來還需要對整個公網(wǎng)訪問進(jìn)行改造,重新設(shè)計類似的功能。

附綠聯(lián)私有云團(tuán)隊官方回應(yīng):

您好,我們已定位到該問題屬于體驗賬號,正式用戶設(shè)備上沒有這個證書,也不會用到這個證書和私鑰,對正式用戶不會有任何影響。我們已經(jīng)吊銷該體驗賬號的證書。綠聯(lián) NAS 私有云團(tuán)隊非常重視并以力求保障用戶數(shù)據(jù)安全,感謝您對綠聯(lián) NAS 私有云的支持。

關(guān)于上述回應(yīng)藍(lán)點網(wǎng)的看法:

好消息是這算是測試版中的“BUG”至少沒有影響到正式版用戶,不過私鑰暴露的問題是真實存在的,也就是這個問題其實會影響到使用測試版的用戶。

但即便是沒有影響到正式版用戶,把正規(guī) TLS 證書私鑰公布出來也是個非常沒有安全常識的做法。希望綠聯(lián) NAS 私有云團(tuán)隊能夠加強(qiáng)安全培訓(xùn),至少不應(yīng)該出現(xiàn)這種低級錯誤。

1.TMT觀察網(wǎng)遵循行業(yè)規(guī)范,任何轉(zhuǎn)載的稿件都會明確標(biāo)注作者和來源;

2.TMT觀察網(wǎng)的原創(chuàng)文章,請轉(zhuǎn)載時務(wù)必注明文章作者和"來源:TMT觀察網(wǎng)",不尊重原創(chuàng)的行為TMT觀察網(wǎng)或?qū)⒆肪控?zé)任;

3.作者投稿可能會經(jīng)TMT觀察網(wǎng)編輯修改或補(bǔ)充。