震驚!黑客在Ledger NanoS上玩起了貪吃蛇區(qū)塊鏈

重要通知!!!想知道自家錢(qián)包會(huì)不會(huì)被攻破嗎?想證明自家錢(qián)包不會(huì)被攻破嗎?鏈殼科技與數(shù)鏈評(píng)級(jí)共同發(fā)布的“更安全的設(shè)備錢(qián)包”評(píng)選活動(dòng)已正式啟動(dòng)。

當(dāng)?shù)貢r(shí)間2018年12月27日,德國(guó)萊比錫,第35屆C3混沌通信大會(huì)在當(dāng)?shù)嘏e行。來(lái)自世界各地的1.6萬(wàn)余名黑客、行業(yè)研究人員、數(shù)字技術(shù)愛(ài)好者等賓客濟(jì)濟(jì)一堂,就計(jì)算機(jī)隱私、安全、倫理、社會(huì)問(wèn)題以及與數(shù)字技術(shù)相關(guān)等問(wèn)題舉行研討會(huì)。

小貼士:歐洲黑客大會(huì)始于1984年,由歐洲最大的黑客聯(lián)盟組織——德國(guó)混沌電腦俱樂(lè)部主辦,所以稱之為混沌通訊大會(huì)(Chaos Communication Congress)。該會(huì)議主要研討計(jì)算機(jī)和網(wǎng)絡(luò)安全問(wèn)題,旨在推進(jìn)計(jì)算機(jī)和網(wǎng)絡(luò)安全。大會(huì)開(kāi)始多是熱愛(ài)計(jì)算機(jī)的黑客參與,之后不斷吸引科學(xué)家、安全專家和計(jì)算機(jī)愛(ài)好者參加。

在本屆混沌通訊大會(huì)(35th C3)上,名為Wallet Fail的三人團(tuán)隊(duì)表示,他們可以通過(guò)不同技術(shù)手段黑進(jìn)市面上的加密貨幣冷錢(qián)包,并且以常見(jiàn)的冷錢(qián)包品牌為例,在臺(tái)上演示了整個(gè)破解過(guò)程,其中包括Ledger以及Trezor等知名錢(qián)包。該團(tuán)隊(duì)分別從四個(gè)層面歸納了冷錢(qián)包的攻擊方式:供應(yīng)鏈層、固件層、信道層和硬件芯片層。

接下來(lái),鏈殼團(tuán)隊(duì)向各位讀者介紹攻擊的詳細(xì)情況:

一、 針對(duì)錢(qián)包銷(xiāo)售環(huán)節(jié)發(fā)起的攻擊:

攻擊目標(biāo):賣(mài)給個(gè)人用戶前,在渠道商和銷(xiāo)售商手中的冷錢(qián)包

攻擊范圍:有外殼的冷錢(qián)包

實(shí)施成本:低

危害范圍:小

攻擊原理:在冷錢(qián)包中植入監(jiān)聽(tīng)設(shè)備

造成后果:獲取用戶注冊(cè)時(shí)的助記詞、冷錢(qián)包密碼等

攻擊步驟:

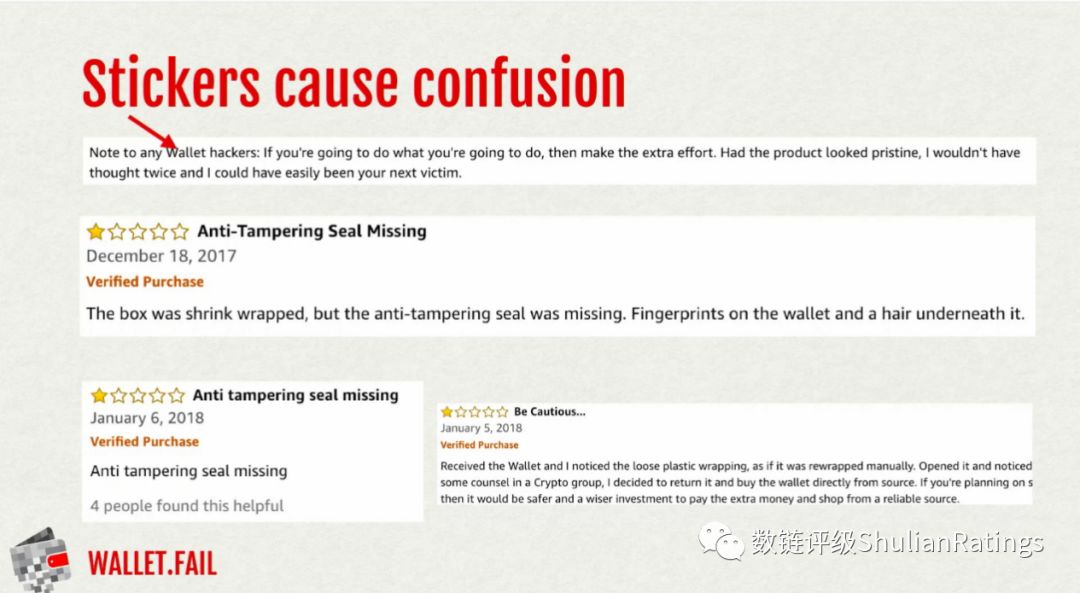

1、使用電吹風(fēng)完整取下防偽激光標(biāo)備用

2、被取下防偽標(biāo)的設(shè)備留下實(shí)施攻擊,然后繼續(xù)投遞給用戶以免耽誤快遞引起疑心。(此類情況已大量出現(xiàn))

3、一個(gè)冷錢(qián)包,拆開(kāi)外殼暴露出主板

4、準(zhǔn)備一個(gè)大小合適的監(jiān)聽(tīng)設(shè)備,如圖

5、將監(jiān)聽(tīng)設(shè)備焊接在冷錢(qián)包主板上,準(zhǔn)備重新蓋上外殼

6、外殼蓋好后,可繼續(xù)銷(xiāo)售給最終用戶,但是這個(gè)設(shè)備已經(jīng)可以在用戶不知情的情況下被無(wú)線監(jiān)聽(tīng)。

二、 冷錢(qián)包系統(tǒng)驅(qū)動(dòng)攻擊

攻擊目標(biāo):自帶嵌入式操作系統(tǒng)錢(qián)包

攻擊范圍:所有冷錢(qián)包

實(shí)施成本:中

危害范圍:中

攻擊原理:在錢(qián)包啟動(dòng)時(shí)更改系統(tǒng)入口,使黑客完全控制冷錢(qián)包上所有其他元件控制權(quán),包括存儲(chǔ)私鑰的安全芯片

造成后果:可直接使用私鑰簽名交易,盜取冷錢(qián)包中私鑰所控制資產(chǎn)。

攻擊步驟:

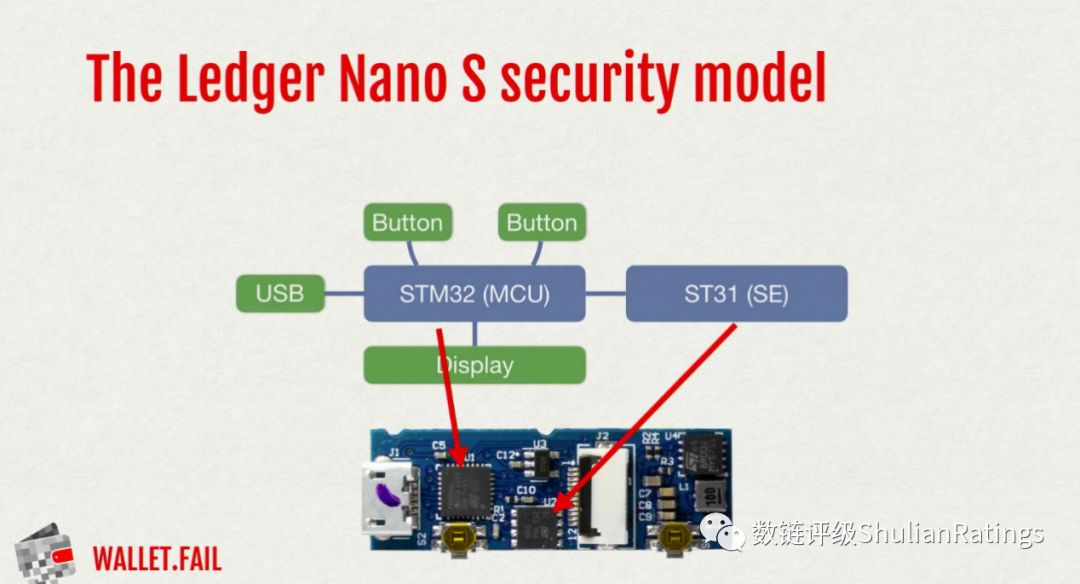

1、分析錢(qián)包硬件結(jié)構(gòu)

2、分析錢(qián)包軟件系統(tǒng)架構(gòu)和指令

3、找到系統(tǒng)啟動(dòng)步驟進(jìn)行替換

4、完成系統(tǒng)替換,來(lái)玩一把貪吃蛇

三、 測(cè)信道攻擊

攻擊目標(biāo):通過(guò)密碼控制權(quán)限的冷錢(qián)包

攻擊范圍:帶有PIN輸入界面的冷錢(qián)包或熱錢(qián)包

實(shí)施成本:高

危害范圍:大

攻擊原理:監(jiān)聽(tīng)PIN輸入設(shè)備輸入PIN時(shí)的能量變化,獲取PIN驗(yàn)證過(guò)程中的能量特征后近場(chǎng)監(jiān)聽(tīng)獲得密碼

造成后果:黑客背著包包站在身邊就能知道你的“Keystore密碼”或者“錢(qián)包密碼”了。

攻擊步驟:

1、將監(jiān)聽(tīng)設(shè)備放在一款錢(qián)包旁開(kāi)始收集信號(hào),隨意進(jìn)行PIN的試探。

這一步可以通過(guò)機(jī)器人配合來(lái)完成

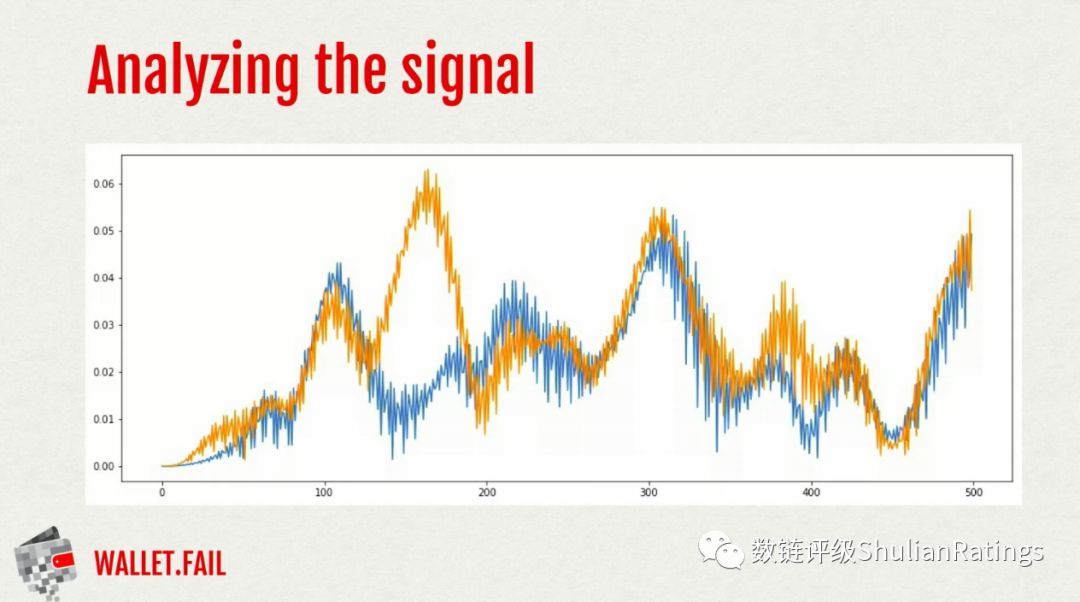

2、分析獲取的信號(hào)數(shù)據(jù),提取密碼按鍵信號(hào)特征

3、獲取各個(gè)按鍵的信號(hào)圖樣。(“0”和“7”的信號(hào)圖樣,一條黃線,一條藍(lán)線)

4、帶著設(shè)備等這一款錢(qián)包產(chǎn)品用戶使用錢(qián)包并輸入正確密碼

5、密碼GET

這一類攻擊方法在區(qū)塊鏈IOT設(shè)備上同樣適用!

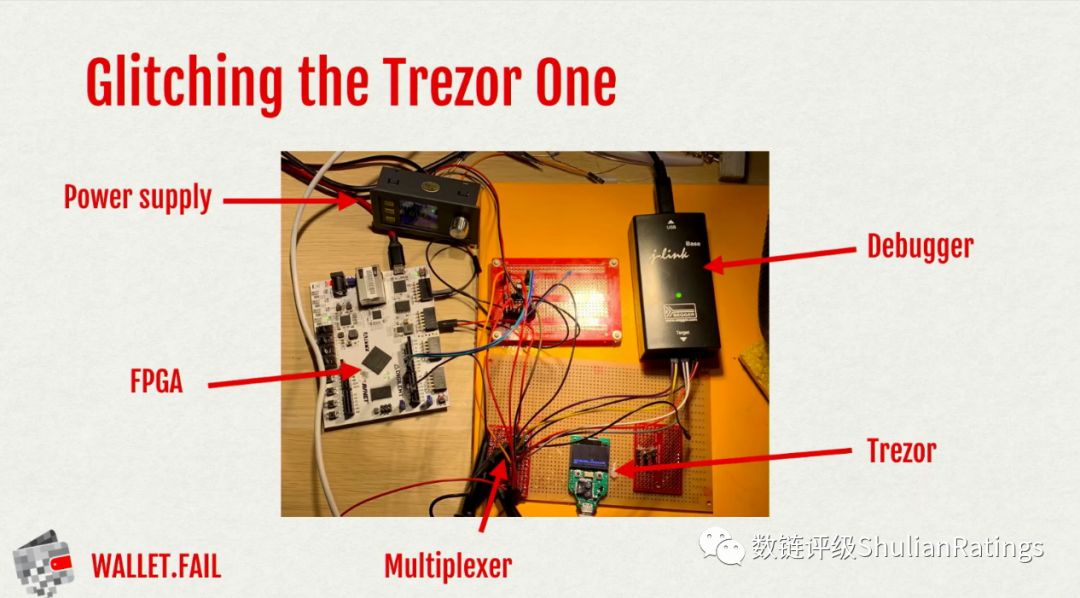

四、 芯片配置時(shí)攻擊

攻擊目標(biāo):冷錢(qián)包

攻擊范圍:所有用戶密碼驗(yàn)證由MCU控制的冷錢(qián)包

實(shí)施成本:中

危害范圍:大

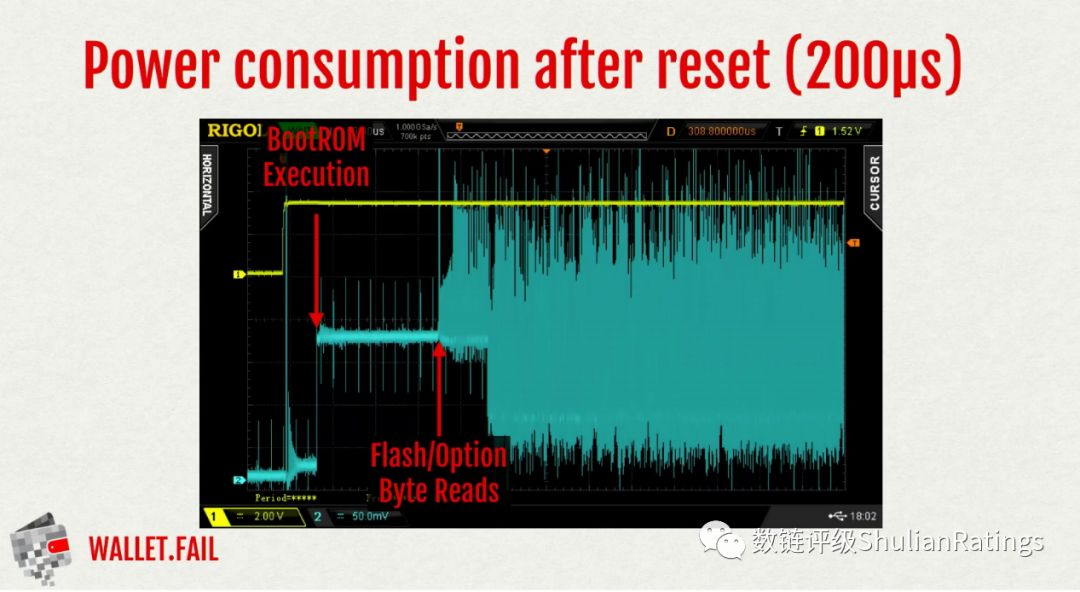

攻擊原理:在冷錢(qián)包啟動(dòng)時(shí)記錄所有存儲(chǔ)加載的數(shù)據(jù),分析數(shù)據(jù)獲得錢(qián)包密碼

造成后果:冷錢(qián)包被竊后黑客比用戶更快的轉(zhuǎn)移錢(qián)包私鑰控制的資產(chǎn)。

攻擊步驟:

1、分析錢(qián)包硬件結(jié)構(gòu)

2、找到和記錄啟動(dòng)時(shí)內(nèi)存中跑的數(shù)據(jù)

黑客只需有這樣簡(jiǎn)陋的設(shè)備

3、將數(shù)據(jù)分析整理后輸出成文件。(現(xiàn)場(chǎng)演示的破解只需要在數(shù)據(jù)里查找類型為 “string”的數(shù)據(jù),看到1234了嗎,這就是錢(qián)包密碼)

冷錢(qián)包一直在業(yè)界被認(rèn)為是最安全的錢(qián)包解決方案。實(shí)際冷錢(qián)包的設(shè)計(jì)和制造也有多種實(shí)現(xiàn)方式和解決方案。在眾多方案中,MCU控制輸入輸出,SE(Secure Element)存儲(chǔ)私鑰又被認(rèn)定是最安全的。

但通過(guò)Wallet Fail在混沌通訊大會(huì)上的展示,我們可以看出冷錢(qián)包的安全漏洞貫穿產(chǎn)品的全部組成模塊和生命周期。當(dāng)前的眾多冷錢(qián)包并沒(méi)有實(shí)現(xiàn)整體的設(shè)備安全目標(biāo)。

區(qū)塊鏈行業(yè)的設(shè)備安全是鏈殼科技團(tuán)隊(duì)一直一來(lái)專注的方向。我們來(lái)自金融行業(yè)設(shè)備安全廠商、阿里IoT安全廠商,長(zhǎng)期面向銀行、物聯(lián)網(wǎng)等行業(yè)提供密鑰安全產(chǎn)品和服務(wù)。也參與編寫(xiě)多個(gè)國(guó)家級(jí)、行業(yè)級(jí)密碼系統(tǒng)和產(chǎn)品規(guī)范的制定,設(shè)計(jì)和實(shí)施了多種應(yīng)用于各個(gè)領(lǐng)域的創(chuàng)新密碼產(chǎn)品。

鏈殼科技旗下安全實(shí)驗(yàn)室BitLab是由一支技術(shù)實(shí)力過(guò)硬的密碼設(shè)備產(chǎn)品安全測(cè)試團(tuán)隊(duì)組成。

2 團(tuán)隊(duì)擁有豐富的密鑰軟硬件產(chǎn)品攻擊經(jīng)驗(yàn);

2 實(shí)施過(guò)多款硬件安全芯片、軟件、APP、系統(tǒng)和手機(jī)安全方案的攻防;

2 擁有行業(yè)頂尖的攻擊設(shè)備和技能,能夠?qū)嵤┣秩胧焦艉头乔秩胧焦簦す庾⑷搿?cè)信道攻擊等等;

2 攻破過(guò)多個(gè)金融級(jí)別PC、手機(jī)軟件應(yīng)用和USB、IC卡形態(tài)的安全芯片硬件產(chǎn)品。

由于設(shè)備安全領(lǐng)域?qū)!㈤T(mén)檻高,一直一來(lái)被區(qū)塊鏈從業(yè)人員所忽視。鏈殼認(rèn)為區(qū)塊鏈安全是代碼安全、合約安全、網(wǎng)絡(luò)安全、密鑰安全與設(shè)備安全共同組成,也愿與區(qū)塊鏈同行們一同構(gòu)建數(shù)字資產(chǎn)保護(hù)的新標(biāo)準(zhǔn)。

重要通知!!!想知道自家錢(qián)包會(huì)不會(huì)被攻破嗎?想證明自家錢(qián)包不會(huì)被攻破嗎?

鏈殼科技與數(shù)鏈評(píng)級(jí)共同發(fā)布的“更安全的設(shè)備錢(qián)包”評(píng)選活動(dòng)已正式啟動(dòng),軟件錢(qián)包、冷錢(qián)包、交易所錢(qián)包均可報(bào)名參加一展安全技術(shù)實(shí)力。

鏈殼科技提供的設(shè)備錢(qián)包服務(wù)包括:

1. 為加密貨幣硬件錢(qián)包廠商提供硬件漏洞篩查服務(wù),可重現(xiàn)攻擊并給出解決方案。

2. 為丟失了密碼或助記詞的冷錢(qián)包個(gè)人用戶提供有償恢復(fù)服務(wù)。

詳情請(qǐng)發(fā)信至Info@chainshells.com或 Seven 15811133310

數(shù)鏈評(píng)級(jí)提供的評(píng)級(jí)服務(wù)包括:

1. 提供區(qū)塊鏈項(xiàng)目、企業(yè)、交易所、DAPP以及數(shù)字資產(chǎn)錢(qián)包的評(píng)級(jí)服務(wù)。

2. 評(píng)級(jí)報(bào)告發(fā)布渠道包括30多家行情交易平臺(tái)和行業(yè)主流媒體(www.shulianratings.com)。

詳情請(qǐng)發(fā)信至rating@gongxiangcj.com或 18317095316(微信同號(hào))

1.TMT觀察網(wǎng)遵循行業(yè)規(guī)范,任何轉(zhuǎn)載的稿件都會(huì)明確標(biāo)注作者和來(lái)源;

2.TMT觀察網(wǎng)的原創(chuàng)文章,請(qǐng)轉(zhuǎn)載時(shí)務(wù)必注明文章作者和"來(lái)源:TMT觀察網(wǎng)",不尊重原創(chuàng)的行為T(mén)MT觀察網(wǎng)或?qū)⒆肪控?zé)任;

3.作者投稿可能會(huì)經(jīng)TMT觀察網(wǎng)編輯修改或補(bǔ)充。